Grupo de ransomware conhecido como “Medusa” têm atingido diversos setores pelo mundo, exigindo pagamento de resgate em criptomoedas

A ISH Tecnologia, referência nacional em cibersegurança, emite um relatório de pesquisas com o objetivo de alertar a comunidade digital sobre a crescente ameaça do grupo Medusa Ransomware. A companhia revela detalhes sobre as operações de phishing sofisticadas, que somam criptografia de dados e extorsão, realizadas pelos agentes maliciosos e que tem como alvo instituições brasileiras e globais.

O grupo é conhecido por invadir sistemas, criptografar arquivos sensíveis e exigir resgates em criptomoedas das empresas. Ele é capaz de explorar as vulnerabilidades das organizações através de métodos avançados de phishing.

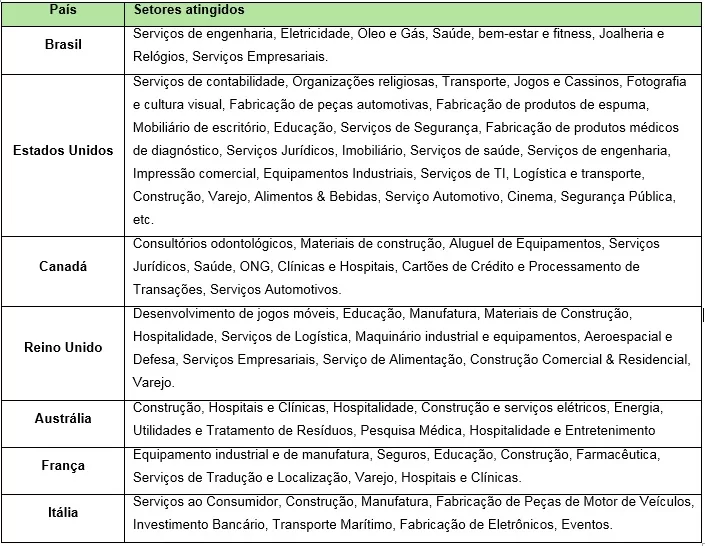

O estudo da ISH descobriu que centenas de empresas dos mais variados setores, localizadas em diversos países, foram vítimas do Medusa Ransomware. Dentre as principais instituições afetadas pelos ataques dos cibercriminosos, seis delas estão localizadas no Brasil.

A equipe de Inteligência de Ameaças da empresa revelou os países mais afetados pelas práticas do ransomware, e os setores mais visados:

MOVIMENTAÇÕES

O time de pesquisas da companhia nacional também destacou os eventos mais recentes que envolvem a participação do Medusa. Entre eles se destacam acontecimentos como:

- Ataques a distritos escolares e cadeia de serviços dos Estados Unidos;

- Operações europeia e africana de uma organização de financiamento automotivo;

- Golpes direcionados ao setor financeiro da África.

Ainda em relação aos últimos acontecimentos que envolvem o grupo, pesquisadores de cibersegurança expuseram uma falha de OPSEC do grupo. Isso permitiu uma infiltração no armazenamento em nuvem dos cibercriminosos. Após uma análise do sistema e alguns processos de tokenização, os pesquisadores conseguiram acesso total aos seus repositórios de nuvem com os arquivos de várias vítimas.

MÉTODOS OPERACIONAIS

A cadeia de ataque do Medusa é caracterizada pelo uso de técnicas sofisticadas de phishing. Esse método malicioso tem como função principal utilizar engenharia social a fim de enganar usuários da internet para obter informações sensíveis. Além dessa prática digital mal-intencionada, o grupo também utiliza credenciais comprometidas, exploração de falhas e serviços RDP vulneráveis ou mal configurados para atingir seus objetivos.

Uma vez dentro da rede das empresas, o ransomware utiliza técnicas de “living-off-theland” (LotL) e aproveita ferramentas legítimas como PowerShell, Nmap, PDQ Deploy, Cobalt Strike e Mimikatz para ocultar suas atividades maliciosas. Para persistência, cria chaves de registro específicas como HKCU\Software\Microsoft\Windows\CurrentVersion\Run com o objetivo de garantir reinicializações automáticas.

Como demais características de operação, o Medusa Ransomware apresenta:

- Exclusão de cópias de volume de sombra do Windows;

- Enumeração e criptografia de arquivos;

- Exfiltração de dados;

- Extorsão.

VULNERABILIDADES EXPLORADAS

CVE-2023-48788 (Fortinet): Uma vulnerabilidade de injeção de SQL no Fortinet FortiClient Enterprise Management Server (EMS), que permite a um atacante não autenticado executar comandos arbitrários ou código através de pacotes especialmente criados. Essa falha afeta as versões 7.2.0 a 7.2.2 e 7.0.1 a 7.0.10 do FortiClientEMS.

A vulnerabilidade tem uma pontuação de 9.8 no CVSS v3.1. Isso indica um nível crítico de severidade. A exploração desse erro pode levar à execução remota de código e possibilitar que um atacante assuma controle total sobre o sistema vulnerável.

CVE-2023-4966 (Citrix NetScaler): Uma vulnerabilidade crítica de divulgação de informações que afeta os dispositivos Citrix NetScaler ADC e NetScaler Gateway. A falha permite que um atacante não autenticado leia grandes volumes de memória além do final de um buffer, o que inclui tokens de sessão e permite que o cibercriminoso se passe por outro usuário autenticado.

O erro tem uma pontuação CVSS v3.1 de 9.4 (nível crítico de severidade). A exploração desta vulnerabilidade pode permitir a divulgação não autorizada de informações sensíveis e a possível sequestro de sessões autenticadas. Isso possibilita que o atacante obtenha acesso adicional dentro do ambiente alvo.

MITIGAÇÃO

Diante desse cenário preocupante de desenvolvimento das ameaças cibernéticas, a ISH Tecnologia elenca dicas e recomendações para as empresas a fim de evitar e/ou amenizar os ataques de atores de ameaça, como o Medusa Ransomware.

- Implementação de backups Regulares;

- Segmentação de rede;

- Proteção de Endpoint;

- Proteção de dados críticos;

- Autenticação multifator (MFA).

Sobre a ISH Tecnologia

A ISH Tecnologia, empresa do grupo ISH Tech, foi fundada em 1996, e é uma empresa líder nos segmentos de cibersegurança, infraestrutura crítica e nuvens blindadas. Ocupa a 22ª posição no ranking das 250 principais provedoras de serviços de segurança gerenciados do mundo, publicado pela MSSP Alert. Com mais de 900 colaboradores e uma carteira de mais de 600 clientes de todos os setores da economia, atende cerca de 20% das 1000 maiores além de mais de 400 empresas de médio porte e órgãos públicos. A matriz fica em Vitória (ES), e a empresa mantém filiais em São Paulo, Rio de Janeiro, Belo Horizonte, Brasília, Curitiba, Goiânia e Pernambuco e subsidiária nos EUA.